Por Adam Shepherd

La historia de cómo 12 piratas informáticos supuestamente corrompieron la democracia más poderosa del mundo para poner a Donald Trump en la cima

Después de más de dos años de acusaciones, recriminaciones, negaciones y especulaciones, la investigación del fiscal especial Robert Mueller sobre una posible interferencia en las elecciones presidenciales estadounidenses de 2016 lo ha llevado a Rusia. Como parte de una investigación de amplio alcance sobre la influencia de los actores estatales rusos en las elecciones, el Departamento de Justicia ha acusado formalmente a 12 miembros de la inteligencia militar rusa de varios delitos de piratería.

El presidente Vladimir Putin ha negado toda maldad, en nombre de Rusia y sus agentes, y ha sido respaldado públicamente por el presidente de Trump. A pesar de la condena del presidente de la Cámara de Representantes de Estados Unidos, Paul Ryan, numerosas figuras públicas y políticas e incluso su propio director de inteligencia nacional, Trump dijo que no ve ninguna razón por la que Rusia intente influir en las elecciones.

Posteriormente, retrocedió en esa afirmación, afirmando que acepta las conclusiones de la comunidad de inteligencia de que Rusia se entrometió en las elecciones de 2016, pero también dijo que también podrían ser otras personas, reiterando sus afirmaciones de que no hubo colusión en absoluto.

Las acusaciones llegan en un contexto de aumento de la agresión rusa en el escenario global; el país aún controla la península de Crimea que tomó por la fuerza en 2014, hay afirmaciones de que participó en la orquestación de la victoria de Vote Leave en el referéndum del Brexit, y el Reino Unido ha acusado a Rusia de envenenar a personas en suelo británico utilizando agentes nerviosos mortales.

Ver relacionados Las diez técnicas principales para descifrar contraseñas utilizadas por los piratas informáticos

A pesar de las protestas de Trump, las comunidades de inteligencia y ciberseguridad están de acuerdo casi unánimemente en que Rusia se robó las elecciones de 2016, utilizando una campaña de guerra cibernética y de información sofisticada para garantizar el resultado que querían.

Pero si es así, ¿cómo lo hicieron?

Gracias a la acusación emitida contra los agentes rusos, ahora tenemos una idea bastante clara de cómo supuestamente se llevó a cabo el ataque. La presentación de Mueller incluye detalles como fechas, métodos y vectores de ataque, lo que nos permite construir una cronología detallada de cómo exactamente 12 hombres rusos pueden haber descarrilado la democracia más poderosa del mundo. En este artículo se explora la forma en que podría haber sucedido, en base a las acusaciones descritos en la acusación de Mueller.

LEER A CONTINUACIÓN: Las cuentas rusas gastaron £ 76k en anuncios electorales de 2016

Los objetivos

El objetivo del gobierno ruso durante las elecciones de 2016 parece claro: facilitar el ascenso de Donald J. Trump al cargo de presidente de Estados Unidos, por cualquier medio que sea necesario.

Para hacer eso, los rusos necesitaban encontrar una manera de sacar a su candidato rival del tablero, lo que los llevó a apuntar a cuatro partidos principales con una campaña de piratería sofisticada y de largo plazo.

DCCC

El Comité de Campaña del Congreso Demócrata (o 'D-trip', como se le conoce coloquialmente) es responsable de lograr que el mayor número posible de demócratas sea elegido para la Cámara de Representantes de los Estados Unidos, brindando apoyo, orientación y financiamiento a los candidatos potenciales en las contiendas del Congreso.

DNC

El órgano de gobierno del Partido Demócrata de los Estados Unidos, el Comité Nacional Demócrata, está a cargo de organizar la estrategia general de los demócratas, así como de organizar la nominación y confirmación del candidato presidencial del partido en cada elección.

Hillary Clinton

La exsecretaria de Estado de Obama, Hillary Clinton, derrotó a Bernie Sanders para convertirse en la candidata presidencial de los demócratas en las elecciones de 2016, colocándola en la mira de Donald Trump y el gobierno ruso.

John Podesta

John Podesta, un veterano de la política de DC, se desempeñó bajo los dos presidentes demócratas anteriores, antes de actuar como presidente de la campaña presidencial de 2016 de Hillary Clinton.

Los Doce de GRU

Los doce presuntos piratas informáticos trabajan para el GRU, la organización de inteligencia extranjera de élite del gobierno ruso. Todos son oficiales militares de diferentes rangos, y todos formaron parte de unidades específicamente encargadas de pervertir el curso de las elecciones.

Según la acusación de Mueller, la Unidad 26165 estaba a cargo de piratear el DNC, el DCCC y las personas afiliadas a la campaña de Clinton. La Unidad 74455 aparentemente tenía la tarea de actuar como propagandistas encubiertos, filtrar documentos robados y publicar contenido anti-Clinton y anti-demócrata a través de varios canales en línea.

Los profesionales de la seguridad pueden estar más familiarizados con los nombres en clave dados a estas dos unidades cuando se descubrieron por primera vez en 2016: Cozy Bear y Fancy Bear.

Se afirma que los 12 piratas informáticos involucrados son:

| Nombre | Papel | Rango |

| Viktor Borisovich Netyksho | Comandante de la unidad 26165, responsable de la piratería DNC y otros objetivos | Desconocido |

| Boris Alekseyevich Antonov | Supervisó campañas de pesca submarina para la Unidad 26165 | Importante |

| Dmitry Sergeyevich Badin | Subjefe de departamento de Antonov | Desconocido |

| Ivan Sergeyevich Yermakov | Operaciones de piratería realizadas para la Unidad 26165 | Desconocido |

| Aleksey Viktorovich Lukashev | Ataques de pesca submarina realizados para la Unidad 26165 | segundo teniente |

| Sergey Aleksandrovich Morgachev | Supervisó el desarrollo y la administración de malware para la Unidad 26165 | Teniente coronel |

| Nikolay Yuryevich Kozachek | Malware desarrollado para la Unidad 26165 | Capitán de Teniente |

| Pavel Vyacheslavovich Yershov | Malware probado para la Unidad 26165 | Desconocido |

| Artem Andreyevich Malyshev | Malware supervisado para la unidad 26165 | segundo teniente |

| Aleksandr Vladimirovich Osadchuk | Comandante de la Unidad 74455, responsable de filtrar documentos robados | Coronel |

| Aleksey Aleksandrovich Potemkin | Administración supervisada de la infraestructura de TI | Desconocido |

| Anatoliy Sergeyevich Kovalev | Operaciones de piratería realizadas para la Unidad 74455 | Desconocido |

LEER A CONTINUACIÓN: Las empresas de tecnología que divulgan sus datos al gobierno

Cómo se planeó el hack

La clave para cualquier ciberataque exitoso es la planificación y el reconocimiento, por lo que la primera tarea de los operativos de la Unidad 26165 fue identificar los puntos débiles en la infraestructura de la campaña de Clinton, debilidades que luego pueden explotarse.

15 de marzo:

Ivan Yermakov comienza a escanear la infraestructura del DNC para identificar los dispositivos conectados. También se inicia la realización de investigaciones en la red de la DNC, así como la investigación de Clinton y los demócratas en general.

19 de marzo:

John Podesta se enamora de un correo electrónico de phishing supuestamente creado por Aleksey Lukashev y disfrazado como una alerta de seguridad de Google, dando a los rusos acceso a su cuenta de correo electrónico personal. Ese mismo día, Lukashev utiliza ataques de phishing para atacar a otros altos funcionarios de campaña, incluido el director de campaña Robby Mook.

21 marzo:

Lukashev y Yermakov limpian la cuenta de correo electrónico personal de Podesta; se hacen con más de 50.000 mensajes en total.

28 de marzo:

La exitosa campaña de spearphishing de Lukashev conduce al robo de credenciales de inicio de sesión de correo electrónico y miles de mensajes de varias personas relacionadas con la campaña de Clinton.

6 de abril:

Los rusos crean una dirección de correo electrónico falsa para una figura conocida en el campo de Clinton, con solo una letra de diferencia del nombre de la persona. Luego, Lukashev utiliza esta dirección de correo electrónico para hacer phishing al menos a 30 miembros del personal de campaña diferentes, y un empleado de DCCC es engañado para que entregue sus credenciales de inicio de sesión.

Leer siguiente: ¿Cómo Google descubrió evidencia de la elección de Rusia intromisión de EE.UU.

Cómo se violó el DNC

Con el trabajo de preparación inicial ahora completo, los rusos tuvieron una fuerte presencia en la red de los demócratas gracias a una campaña de spearphishing altamente efectiva. El siguiente paso consistió en aprovechar ese punto de apoyo con el fin de obtener un mayor acceso.

7 de abril:

Al igual que con el reconocimiento inicial en marzo, Yermakov investiga los dispositivos conectados en la red de la DCCC.

12 de abril:

El uso de credenciales robadas de un empleado DCCC involuntarios, los rusos obtienen acceso a las redes internas de la DCCC. Entre abril y junio, instalan varias versiones de un malware llamado 'X-Agent', que permite el registro remoto de teclas y la captura de pantalla de los dispositivos infectados, en al menos diez computadoras DCCC.

Este malware transmite datos de las computadoras afectadas a un servidor de Arizona alquilado por los rusos, al que se refieren como panel AMS. Desde este panel, pueden monitorear y administrar su malware de forma remota.

14 de abril:

Durante un período de ocho horas, los rusos usan X-Agent para robar contraseñas para los programas de recaudación de fondos de DCCC y los programas de divulgación de votantes, los reclamos de acusación de Mueller, así como para monitorear las comunicaciones entre los empleados de DCCC que incluían información personal y datos bancarios. Las conversaciones también incluyen información sobre las finanzas de la DCCC.

15 de abril:

Los rusos buscan en una de las PC DCCC pirateadas varios términos clave, incluidos 'Hillary', 'Cruz' y 'Trump'. También copian carpetas clave, como una denominada 'Investigaciones de Bengasi'.

18 de abril:

cambiar la voz en google maps

La red del DNC es violada por los rusos, quienes obtienen acceso utilizando las credenciales de un miembro del personal de la DCCC con permiso para acceder a los sistemas del DNC.

19 de abril:

Yershov y Nikolay Kozachek aparentemente instalaron una tercera computadora fuera de los EE. UU., Para actuar como un relé entre el panel AMS con sede en Arizona y el malware X-Agent con el fin de ofuscar la conexión entre los dos.

22 de abril:

Varios gigabytes de datos robados de DNC PC se comprimen en un archivo. Estos datos incluyen investigaciones de la oposición y planes para operaciones de campo. Durante la próxima semana, los rusos utilizaron otra pieza personalizada de malware, 'X-Tunnel', para exfiltrar estos datos de la red del DNC a otra máquina alquilada en Illinois, a través de conexiones cifradas.

13 de mayo:

En algún momento de mayo, tanto el DNC como el DCCC se dan cuenta de que han sido comprometidos. Las organizaciones contratan a la empresa de ciberseguridad CrowdStrike para eliminar a los piratas informáticos de sus sistemas, mientras que los rusos comienzan a tomar medidas para ocultar sus actividades, como borrar los registros de eventos de ciertas máquinas DNC.

25 de mayo:

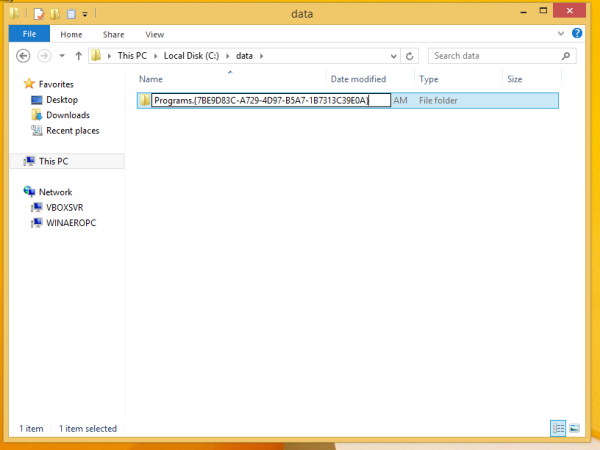

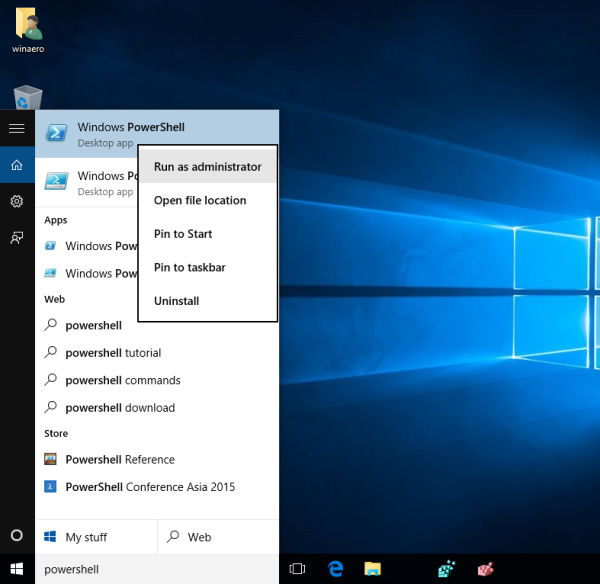

En el transcurso de una semana, los rusos supuestamente robaron miles de correos electrónicos de las cuentas de trabajo de los empleados de DNC después de piratear el Microsoft Exchange Server de DNC, mientras Yermakov investiga los comandos de PowerShell para acceder y ejecutar Exchange Server.

31 de mayo:

Yermakov comienza a realizar investigaciones sobre CrowdStrike y su investigación sobre X-Agent y X-Tunnel, presumiblemente en un esfuerzo por ver cuánto sabe la empresa.

1 de junio:

Al día siguiente, los rusos intentan utilizar CCleaner, una herramienta gratuita diseñada para liberar espacio en el disco duro, para destruir la evidencia de su actividad en la red de DCCC.

LEER A CONTINUACIÓN: ¿Rusia está detrás de una campaña de piratería global en un intento por robar secretos oficiales?

El nacimiento de Guccifer 2.0

Los rusos ahora han extraído una cantidad sustancial de datos del DNC. Esta información, combinada con el tesoro de los correos electrónicos personales de Podesta, les da todas las municiones que necesitan para atacar la campaña de Clinton.

8 de junio:

DCLeaks.com se lanza, supuestamente por los rusos, junto con páginas de Facebook y cuentas de Twitter coincidentes, como una forma de difundir el material que han robado de Podesta y el DNC. El sitio afirma que está dirigido por hacktivistas estadounidenses, pero la acusación de Mueller sostiene que esto es una mentira.

14 de junio:

CrowdStrike y el DNC revelan que la organización ha sido hackeado, y acusan públicamente al gobierno ruso. Rusia niega toda participación en el ataque. En el transcurso de junio, CrowdStrike comienza a tomar medidas para mitigar el ataque.

15 de junio:

En respuesta a la acusación de CrowdStrike, los rusos crean el personaje de Guccifer 2.0 como una cortina de humo, afirma Mueller, con la intención de sembrar dudas sobre la participación rusa en los ataques. Haciéndose pasar por un solo hacker rumano, el equipo de rusos se atribuye el mérito del ataque.

¿Quién es Guccifer?

Mientras Guccifer 2.0 es un personaje ficticio creado por los operarios rusos, se basa realmente en una persona real. El Guccifer original era un auténtico pirata informático rumano que ganó notoriedad en 2013 después de publicar fotos de George W. Bush que habían sido pirateadas de la cuenta de AOL de su hermana. El nombre, dice, es un acrónimo de 'Gucci' y 'Lucifer'.

Finalmente fue arrestado bajo sospecha de piratear a varios funcionarios rumanos y extraditado a los Estados Unidos. Los rusos probablemente esperaban que los funcionarios asumieran que él también estaba detrás de las acciones de Guccifer 2.0, a pesar de que ya se había declarado culpable de los cargos federales en mayo.

20 de junio:

En este punto, los rusos han tenido acceso a 33 puntos finales de DNC. CrowdStrike, mientras tanto, ha eliminado todas las instancias de X-Agent de la red de DCCC, aunque al menos una versión de X-Agent permanecerá activa dentro de los sistemas de DNC hasta octubre.

Los rusos pasan más de siete horas intentando sin éxito conectarse a sus instancias de X-Agent con la red DCCC, así como intentando utilizar credenciales previamente robadas para acceder a ellas. También purgan los registros de actividad del panel AMS, incluido todo el historial de inicio de sesión y los datos de uso.

22 de junio:

WikiLeaks supuestamente envía un mensaje privado a Guccifer 2.0 solicitando que envíen cualquier material nuevo relacionado con Clinton y los demócratas, indicando que tendrá un impacto mucho mayor que lo que usted está haciendo.

18 de julio:

WikiLeaks confirma la recepción de un archivo de 1 GB de datos de DNC robados y afirma que se dará a conocer dentro de la semana.

22 de julio:

Fiel a su palabra, WikiLeaks publica más de 20.000 correos electrónicos y documentos robados del DNC, solo dos días antes de la Convención Nacional Demócrata. El correo electrónico más reciente publicado por WikiLeaks está fechado el 25 de mayo, aproximadamente el mismo día en que se pirateó el servidor Exchange del DNC.

LEER SIGUIENTE: WikiLeaks dice que la CIA puede usar televisores inteligentes para espiar a los propietarios

27 de julio:

Durante una rueda de prensa, el candidato presidencial Donald Trump solicita directa y específicamente que el gobierno ruso localizar un tramo de correos electrónicos personales de Clinton.

Ese mismo día, los rusos apuntan a las cuentas de correo electrónico utilizadas por la oficina personal de Clinton y alojadas por un proveedor externo.

15 de agosto:

Además de WikiLeaks, Guccifer 2.0 también proporciona información robada a otros beneficiarios. Esto aparentemente incluye a un candidato al Congreso de Estados Unidos, que solicita información relacionada con su oponente. Durante este período, los rusos también están utilizando Guccifer 2.0 para comunicarse con una persona que está en contacto regular con los principales miembros de la campaña de Trump.

22 de agosto:

Guccifer 2.0 envía 2.5GB de datos robados (incluidos registros de donantes e información de identificación personal sobre más de 2,000 donantes demócratas) a un cabildero estatal registrado en ese momento y una fuente en línea de noticias políticas.

Siete:

En algún momento de septiembre, el aumento de los rusos el acceso a un servicio en la nube que contiene prueba de aplicaciones para el análisis de datos DNC. Utilizando las propias herramientas integradas del servicio en la nube, crean instantáneas de los sistemas y luego las transfieren a las cuentas que controlan.

7 Oct:

WikiLeaks publica el primer lote de mensajes de correo electrónico de Podesta, lo que generó polémica y revuelo en los medios de comunicación. Durante el próximo mes, la organización dará a conocer todos los 50.000 correos electrónicos supuestamente robados de su cuenta por Lukashev.

28 Oct:

Kovalev y sus camaradas apuntan a las oficinas estatales y del condado responsables de administrar las elecciones en estados clave como Florida, Georgia e Iowa, según los estados de acusación de Mueller.

Nov:

En la primera semana de noviembre, justo antes de las elecciones, Kovalev usa una cuenta de correo electrónico falsificada para phish lanza más de 100 objetivos que participan en la administración y supervisión de las elecciones en Florida, donde Trump ganó con un 1,2%. Los correos electrónicos están diseñados para que parezca que provienen de un proveedor de software que proporciona sistemas de verificación de votantes, una empresa que Kovalev pirateó en agosto, sostiene Mueller.

8 de noviembre:

Contrariamente a las predicciones de expertos y encuestadores, la estrella de reality shows Donald Trump gana las elecciones y se convierte en presidente de los Estados Unidos.

LEER A CONTINUACIÓN: 16 ocasiones en las que el ciudadano Trump quemó al presidente Trump

¿Que pasa ahora?

Si bien este es sin duda un momento histórico tanto en la geopolítica global como en la ciberseguridad, muchos expertos han señalado que la acusación de los 12 agentes del GRU es un gesto casi completamente simbólico y es poco probable que conduzca a arrestos.

Rusia no tiene tratado de extradición con los EE.UU., por lo que no tiene ninguna obligación de convertir los acusados a Mueller. Por cierto, esta es la misma razón por la que el denunciante de la NSA Edward Snowden ha estado confinado a Rusia durante los últimos años.

La intención, han sugerido algunas fuentes, es que estas acusaciones actúen como una advertencia, permitiendo que Rusia (y el mundo) sepa que Estados Unidos está avanzando con su investigación.

Al acusar, la fiscalía puede poner en el dominio público los hechos y / o acusaciones encontradas por el gran jurado, dijo el abogado defensor penal Jean-Jacques Cabou. Ars Technica . Aquí, el público en general puede ser una audiencia destinataria. Pero los fiscales también abren las acusaciones para enviar un mensaje a otros objetivos.

Se espera que continúe la investigación de Mueller.

Este artículo apareció originalmente en el sitio hermano de Alphr IT Pro.