Los piratas informáticos y los piratas informáticos son parte de la mitología, el cine y, a menudo, los titulares sin aliento. Desde los ataques que derribaron los sitios web de Mastercard y Visa en 2010 hasta las interrupciones de Xbox Live y PlayStation en la Navidad de 2014, a veces parece que nuestros sistemas están bajo el asalto permanente de quienes los desconectarían.

Y, sin embargo, ninguno de estos son verdaderos trucos; la mayoría simplemente implican sobrecargar sitios web con solicitudes hasta que dejen de funcionar.

Hackear, como lo demostró por primera vez en 1903 el mago John Nevil Maskelyne cuando secuestró una demostración pública del telégrafo de Marconi , implica obtener acceso no autorizado a una computadora o sistema de TI y requiere cierta habilidad.

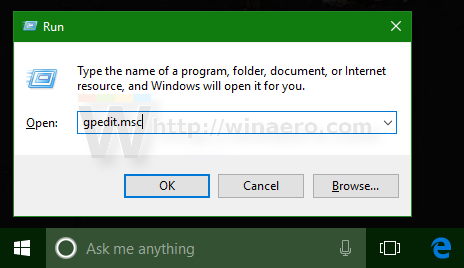

cómo comprobar si un puerto está abierto windows 10

Si bien los ataques a pequeña escala, el malware y las redes de bots siguen circulando, los hacks disruptivos a gran escala son raros. Sin embargo, cuando suceden, pueden ser espectaculares.

Aquí limpiamos la escoria DDoS y los actos menores de ciberhooliganismo para ofrecerte los cinco mayores hacks de todos los tiempos.

Los 5 trucos más grandes de todos los tiempos:

- 1. El virus que destruyó los equipos nucleares

- 2. El pirata informático que hizo desaparecer todo un arsenal de EE. UU.

- 3. La primera guerra cibernética

- 4. Lunes negro de Bitcoin

- 5. LulzSec le cuesta a Sony 171 millones de dólares

Stuxnet

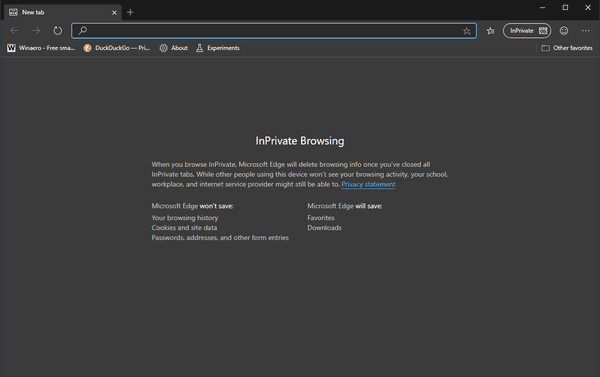

cómo cambiar tu sexo en óxido

Stuxnet es uno de los nombres más conocidos cuando se trata de ataques cibernéticos, y por una buena razón. El gusano (un virus informático de autorreplicación y autopropagación) destruyó una quinta parte de las centrifugadoras nucleares de Irán en 2009, lo que obstaculizó seriamente los planes atómicos del país.

Pero lo que realmente hace que Stuxnet se destaque entre todo el malware destructivo es lo bien diseñado que estaba.

Según Trend Micro , la carga útil de Stuxnet constaba de tres partes: el gusano en sí (WORM_STUXNET), un archivo .LNK de ejecución (LNK_STUXNET) que permitía que el gusano se ejecutara automáticamente y un rootkit (RTKT_STUXNET) que ocultaba la existencia del gusano.

También se propagó por un medio inusual. Durante cuatro años, se pensó que el virus se había introducido en la instalación de enriquecimiento de uranio de Natanz, el objetivo principal del ataque, unas 1.000 centrifugadoras resultaron dañadas, a través de una memoria USB infectada. Sin emabargo, investigadores de Kaspersky Lab descubrió en 2014 que el vector de ataque era, de hecho, la cadena de suministro de la planta.

Cinco organizaciones que abastecían a Natanz fueron las víctimas iniciales de Stuxnet, incluida una empresa llamada NEDA, el principal proveedor de las centrifugadoras Siemens que eran el objetivo final del gusano. Ahora se piensa que estas organizaciones, y NEDA en particular, eran el verdadero vector de infección.

Entonces, ¿por qué no se detectó el gusano en este punto inicial de infección? La respuesta está en lo que hizo Stuxnet.

Como Ralph Langner, una de las primeras personas en decodificar el gusano, lo describió, para describirlo en una entrevista con los New York Times Stuxnet era un trabajo de tirador. A menos que esté ejecutando una instalación de enriquecimiento de uranio, permanece inactiva, con el rootkit ocultando su presencia. No había forma de que los Stuxnet Typhoid Marys supieran que los atacantes los estaban utilizando.

Hablando de quién, esto nos lleva a la última pregunta: ¿quién?

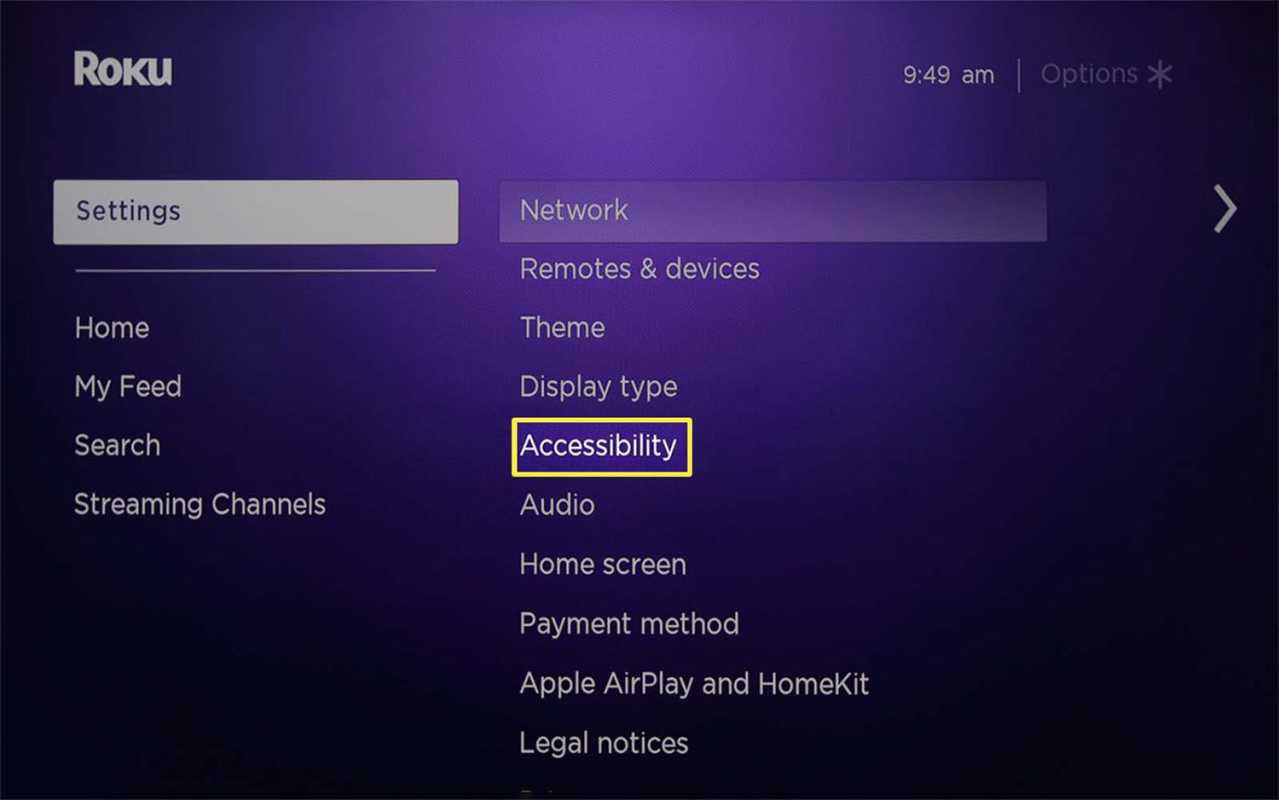

cómo conectar insignia tv a wifi

La sofisticación del programa Stuxnet llevó a muchos a creer que fue creado por un estado nacional y, dado el objetivo, que probablemente Estados Unidos e Israel estaban involucrados.

Cables obtenidos por Wikileaks que fueron reeditados porEl guardián mostró que se recomendó a Estados Unidos que adoptara una política de 'sabotaje encubierto' de las instalaciones nucleares clandestinas de Irán, incluida la piratería informática y las 'explosiones inexplicables', por parte de un influyente grupo de expertos alemán. El mismo grupo de expertos informó a los funcionarios estadounidenses en Alemania que este tipo de operación encubierta sería 'más eficaz que un ataque militar' para reducir las ambiciones nucleares de Irán.

Las sospechas de la participación de Estados Unidos se vieron reforzadas por documentos filtrados aNew York Timesperiodista David Sanger .

Al final, la única razón por la que incluso sabemos de la existencia de Stuxnet es gracias a una actualización de software fallida que llevó al gusano a escapar a la naturaleza, donde los expertos en seguridad pudieron analizarlo.

Las fuentes de Sanger le dijeron que esto provocó el pánico en la administración Obama recién instalada precisamente por la razón por la que los analistas podrían diseccionar el virus y determinar sus creadores. El vicepresidente Joe Biden supuestamente culpó del incidente a los israelíes, lo que prácticamente confirmó que los dos países colaboraron con el virus.

Siguiente página