Una falla en el servicio Find My iPhone de Apple podría haber estado detrás de un ataque que llevó a que cientos de celebridades se vieran comprometidas.

cómo tachar texto en google docs

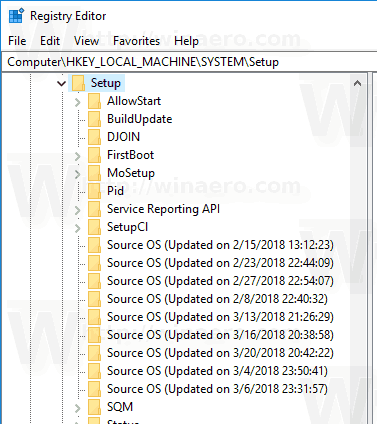

Un script Python de prueba de concepto desarrollado por HackApp por fuerza bruta, iCloud había estado circulando en línea durante varios días antes de que las fotos de 17 mujeres famosas desnudas, incluidasJuegos del Hambrela actriz Jennifer Lawrence yScott PilgrimLa actriz principal Mary E Winstead apareció en línea, aparentemente robada de sus cuentas de iCloud.

El hacker afirmó tener fotos de más de 100 celebridades femeninas en total.

El código aparentemente permite a los atacantes adivinar contraseñas repetidamente a través de Find My iPhone sin desencadenar un bloqueo o alertar al objetivo.

Una vez que se descubrió la contraseña, el atacante podría usarla para acceder a otras áreas de iCloud.

Apple ha reparado el agujero desde entonces, aunque hay afirmaciones realizadas en Reddit que el parche solo está activo en determinadas regiones.

Sin embargo, el investigador de seguridad Graham Cluley ha afirmado que es difícil de creer que esto se haya podido utilizar con éxito en un gran número de cuentas sin ser detectado en un corto espacio de tiempo.

Otra opción propuesta por Cluley y otros investigadores es que las víctimas del ataque tenían una contraseña fácil de adivinar o respuestas de restablecimiento de contraseña.

Muchos sitios le ofrecen la opción de 'olvidó su contraseña' o le piden que salte los obstáculos respondiendo 'preguntas secretas' para demostrar su identidad, dijo Cluley.

Sin embargo, en el caso de una celebridad, puede ser particularmente fácil determinar el nombre de su primera mascota o el apellido de soltera de su madre con una simple búsqueda en Google, agregó.

Rik Ferguson, investigador de seguridad de Trend Micro, También dijo Es poco probable que se produzca un 'pirateo' a gran escala del iCloud de Apple, lo que indica que ni siquiera el cartel original había afirmado que ese fuera el caso.

Él, como Cluley, sugirió que el atacante pudo haber usado el enlace Olvidé mi contraseña si ya conocían y tenían acceso a las direcciones de correo electrónico que las víctimas estaban usando para iCloud. También sugirió que las celebridades en cuestión pueden haber sido víctimas de un ataque de phishing.

Reacción de Twitter y amenazas legales

Si bien las fotos se filtraron inicialmente en 4chan, no pasó mucho tiempo para que las fotos de Jennifer Lawrence en particular comenzaran a aparecer en Twitter.

En aproximadamente dos horas, Twitter había comenzado a suspender todas las cuentas que habían publicado alguna de las fotos robadas, pero de acuerdo con una línea de tiempo deEl espejo , la red social estaba jugando un juego de whack-a-mole, con nuevas imágenes que continuaron apareciendo durante más de una hora después de que comenzó a actuar.

Mary E Winstead recurrió a Twitter para llamar tanto a la persona que publicó las imágenes como a quienes las estaban mirando.

Para aquellos de ustedes que ven las fotos que tomé con mi esposo hace años en la privacidad de nuestra casa, espero que se sientan bien con ustedes mismos.

- Mary E. Winstead (@M_E_Winstead) 31 de agosto de 2014

Sin embargo, finalmente tuvo que retirarse de la plataforma para alejarse de los mensajes abusivos que estaba recibiendo.

Hacer una pausa en Internet. Siéntete libre de mis @ para echar un vistazo a lo que es ser una mujer que habla sobre cualquier tema en Twitter.

- Mary E. Winstead (@M_E_Winstead) 1 de septiembre de 2014

El portavoz de Jennifer Lawrence ya ha dicho que emprenderán acciones legales contra cualquiera que distribuya las fotos.

cómo hacer una imagen un icono de carpeta windows 10

Esta es una flagrante violación de la privacidad. Se ha contactado a las autoridades y procesarán a cualquiera que publique las fotos robadas de Jennifer Lawrence, dijeron.

En 2011, se tomaron medidas similares cuando se piratearon los correos electrónicos de 50 celebridades, incluidas Scarlett Johansson y Christina Aguilera, y se robaron y difundieron públicamente fotos de desnudos.

Tras una investigación del FBI, el perpetrador, Christopher Chaney de Jacksonville, Florida, fue sentenciado a diez años de cárcel.

Contramedidas de seguridad

como agregar amigos en spotify

Si bien es menos probable que las fotos de desnudos que no son celebridades tengan una distribución tan amplia como las de una persona famosa, puede suceder y sigue sucediendo.

Los especialistas en seguridad han dicho que este incidente debería servir como recordatorio de la importancia de contar con medidas de seguridad efectivas para cualquier servicio en línea y alentar a los usuarios a estar atentos a lo que se carga en la nube.

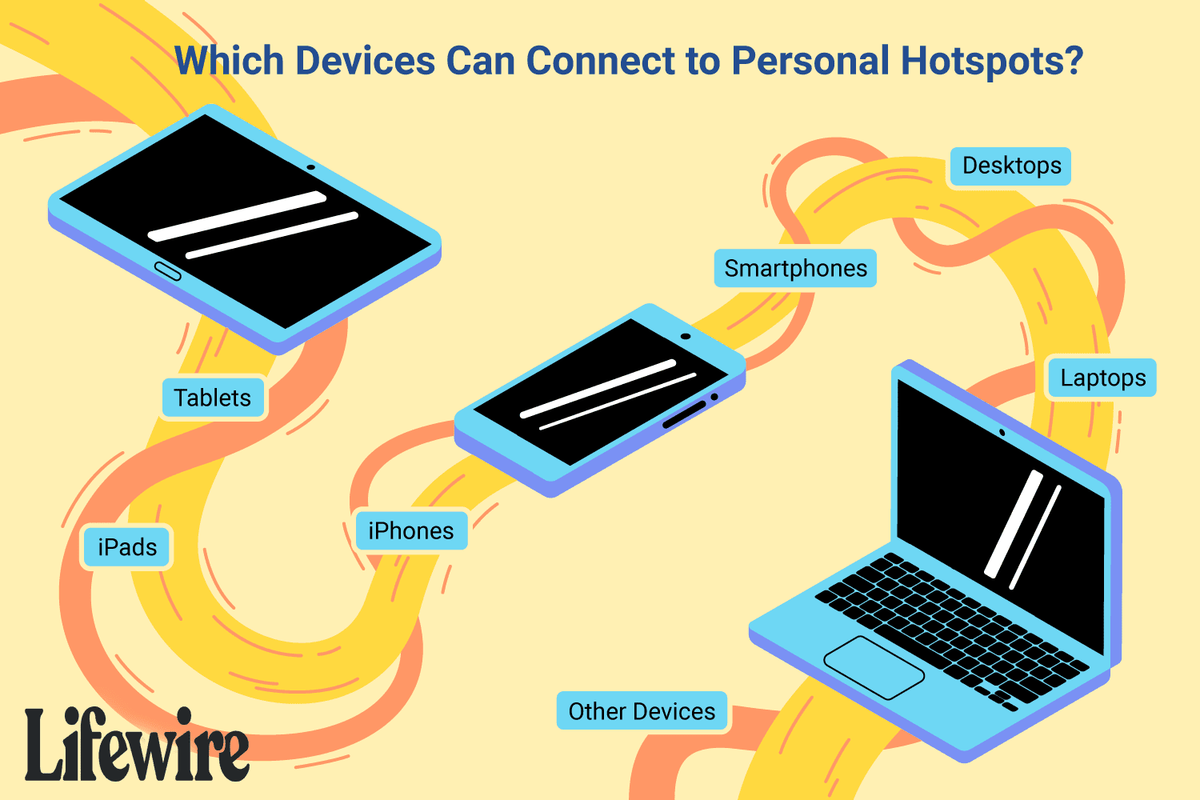

Dado que los dispositivos de hoy están muy interesados en enviar datos a sus respectivos servicios en la nube, las personas deben tener cuidado de que los medios confidenciales no se carguen automáticamente en la web u otros dispositivos emparejados, dijo Chris Boyd, analista de inteligencia de malware en Malwarebytes.PC Pro.

Ferguson sugirió que era posible que las personas que habían sido víctimas del ataque hubieran olvidado o no se dieran cuenta de que Apple sincroniza las fotos en el flujo de fotos del iPhone o iPad de un usuario automáticamente con su iCloud.

En este caso, parece que algunas de las víctimas pueden haber creído que borrar las fotos de sus teléfonos era suficiente, dijo.

Tanto Boyd como Ferguson recomiendan averiguar si y cómo se realizan las copias de seguridad o instantáneas de los datos almacenados en un servicio en la nube y cómo se pueden administrar.

Stefano Ortolani, investigador de seguridad de Kaspersky Lab, también sugirió que los usuarios deberían elegir qué datos se almacenan en la nube y deshabilitar la sincronización automática.

También se podría argumentar que los teléfonos inteligentes, que están continuamente conectados a Internet, no son el mejor lugar para tomar fotografías de desnudos, dijo Boyd, un sentimiento del que se hicieron eco Cluley y Ferguson.

PC Procontactó a Apple para preguntar si la compañía estaba al tanto de un hackeo a gran escala de su servicio iCloud, pero no había recibido una respuesta en el momento de la publicación.