El malware y las enfermedades humanas prosperan en el silencio y la invisibilidad. Si la célula cancerosa más pequeña le diera una cara de lunares, buscaría tratamiento de inmediato y probablemente estaría bien, porque el malvado invasor nunca tendría la oportunidad de propagarse.

De manera similar, es mejor detectar las infecciones de malware temprano, antes de que se propaguen y causen un daño terrible. Si el malware indicó su llegada golpeando ¡Ha sido malwared! en su monitor, descargaría una herramienta para bombardearla y luego seguiría con su vida. Pero los piratas informáticos no quieren que sepa que ha sido pirateado.

Crean impostores silenciosos que pueden acechar en su sistema durante años, robando sus datos bancarios, contraseñas y otros datos confidenciales mientras usted no se da cuenta. Incluso el ransomware puede infectarse silenciosamente en su PC antes de que salpique una demanda de rescate en su pantalla.

Comenzaremos por revelar los últimos asesinos silenciosos que pueden estar escondidos en su PC, o en su teléfono, tableta y enrutador. Luego, le mostraremos cómo encontrar estos y otros desagradables ocultos. Esté preparado, puede haber más de lo que esperaba. La buena noticia es que luego ofreceremos formas de expulsar y mantener alejados a los asesinos silenciosos.

El peor malware ahora es aún peor

Las empresas de seguridad y software, incluida Microsoft, están atrapadas en un juego constante de 'cualquier cosa que puedas hacer, yo puedo hacerlo mejor' con los piratas informáticos. Si Microsoft repara un agujero de seguridad, los piratas informáticos pronto encuentran una nueva vulnerabilidad para explotar. Cuando su antivirus identifica una nueva amenaza y actualiza sus definiciones para incluir al delincuente en la lista negra, el delincuente busca (o fuerza) una nueva forma de entrar.

El malware nunca se rinde. Vuelve a la mesa de dibujo y se recupera más fuerte, más difícil de quitar y, la mejor estrategia de supervivencia de todas, más difícil de detectar.

Antes de mostrar cómo encontrar y eliminar el malware que se esconde en su PC, ofreceremos algunos ejemplos para poner los peligros en contexto. Aquí hay siete amenazas mortales que pueden estar causando estragos dentro de su computadora en este momento, ocultas no solo para usted sino también para su sistema operativo (SO), navegador e incluso su antivirus.

Troyanos secuestradores de antivirus

Los troyanos son archivos maliciosos que se hacen pasar por archivos, programas o actualizaciones legítimos. El término, como es de suponer, proviene de la antigua historia de los griegos que se escondieron dentro de un caballo de madera para colarse en la ciudad de Troya. Tres mil años después, 'Troyano' significa casi lo mismo, pero sin la carpintería. Ahora describe cualquier estrategia para invadir un lugar protegido, como el sistema operativo (SO) de su PC, pretendiendo ser algo que no es.

El troyano más conocido en los últimos años es Zeus (también llamado Zbot), que pasó desapercibido en muchas PC y saqueó los datos bancarios de las víctimas. Tiene una nueva competencia aterradora en la forma de Carberp, cuyo nombre podría hacer reír a un niño pero cuyo código podría destruir todas las defensas de tu PC.

El código fuente de Carberp se ha publicado de forma gratuita en línea, una perspectiva aterradora para la seguridad informática. Permite a los piratas informáticos de todo el mundo crear nuevas versiones de este monstruo. Todos comparten el objetivo clave de permanecer sin ser detectados en su PC, según Kaspersky. Una vez allí, roba silenciosamente sus datos personales, incluidas las contraseñas y los datos bancarios. La encarnación más aterradora de Carberp (al menos hasta ahora) puede deshabilitar e incluso eliminar su antivirus instalado. Esto hace que sea más difícil de detectar y eliminar incluso que el último ransomware.

LEER SIGUIENTE : Nuestra guía del mejor software antivirus 2017

Rootkits de limpieza de PC

Si los troyanos son malware disfrazado, los rootkits son contrabandistas incrustados con malware. Una vez que un rootkit se ha infiltrado en su PC, quizás al engañarlo para que haga clic en un enlace de phishing, piratea su sistema operativo para asegurarse de que su carga maliciosa permanezca oculta.

Actualmente, el ejemplo más aterrador es Popureb, un pequeño rootkit con una gran reputación según la firma de seguridad Sophos. No solo envuelve una capa de invisibilidad alrededor de su contenido peligroso, sino que se incrusta tan profundamente en el sistema operativo de las víctimas que se han visto obligadas a limpiar sus sistemas para eliminarlo. El consejo de Microsoft es que todas las infecciones de rootkit deben tratarse mediante una instalación limpia de Windows.

Intrusos por la puerta trasera

Una puerta trasera no es un tipo de malware, sino una falla instalada deliberadamente en su sistema operativo que permite a los piratas informáticos ingresar a su PC sin ser detectados. Los troyanos, gusanos y otro malware pueden instalar puertas traseras. Una vez que se crea la falla, los piratas informáticos pueden usarla para controlar su PC de forma remota. Permanece oculto, lo que le permite crear aún más puertas traseras para uso futuro.

Malware de evasión

Los piratas informáticos ahora están diseñando malware cuyo objetivo principal es evadir la detección. Se utilizan varias técnicas. Algunos programas maliciosos, por ejemplo, engañosantivirusprogramas cambiando su servidor para que ya no coincida con la lista negra del antivirus. Otra técnica de evasión consiste en configurar el malware para que se ejecute en determinados momentos o seguir determinadas acciones realizadas por el usuario. Por ejemplo, un pirata informático puede configurar el malware para que se ejecute durante períodos vulnerables, como el arranque, y luego permanecer inactivo durante el resto del tiempo.

Ransomware secuestrador de palabras

Como si no fuera lo suficientemente malo descubrir que un archivo aparentemente seguro es en realidad un troyano, los expertos en seguridad ahora han encontrado ransomware oculto en archivos de Word. Las macros de Office (archivos pequeños y configurables que desencadenan una serie de acciones automáticas) parecen aún más susceptibles a la infección por ransomware, probablemente porque se solicita a los usuarios que las descarguen. En febrero, los investigadores identificaron 'Locky', ransomware que llega gracias a una macro maliciosa en un documento de Word.

Botnets de enrutador

Una botnet es una serie de computadoras conectadas a Internet u otros dispositivos que los piratas informáticos utilizan para difundir spam o malware a otras PC.

cómo eliminar mensajes en messenger en iphone

Si su enrutador, computadora portátil o incluso su termostato 'inteligente' es parte de una red de bots, es casi seguro que no tendrá ni idea de ello. Y si no lo sabe, ¿cómo puede solucionarlo?

Ransomware cebolla

Tor (también conocido como The Onion Router) es un software gratuito que le permite navegar y comunicarse de forma anónima. No puede ser rastreado por su ISP, Microsoft ni nadie más. Lo utilizan los periodistas para proteger sus fuentes y los denunciantes que informan sobre las atrocidades de la guerra.

Lamentablemente, también es muy popular entre los piratas informáticos, que usan Tor para discutir y distribuir malware sin ser rastreados. El pobre Tor incluso ha tenido su apodo profanado por delincuentes que han creado un ransomware de cifrado llamado 'Cebolla'.

Otra variante secreta de ransomware es CryptoWall 4, una nueva versión del notorio ransomware que se ha actualizado para evadir la detección en las PC de las víctimas.

Escanee su PC en busca de procesos poco fiables

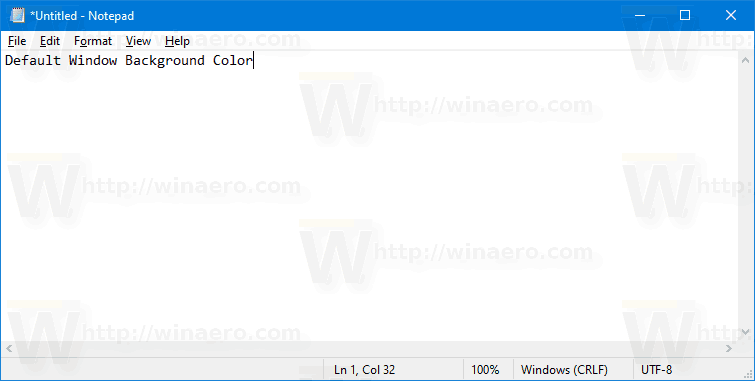

La nueva generación de malware sigiloso no suele mostrar señales obvias, como ventanas emergentes extrañas.

El troyano Carberp es un excelente (bueno, notable) ejemplo de malware que se está reconstruyendo una y otra vez para que sea mucho más difícil de detectar. Es poco probable que aparezca en los escáneres manuales de malware o incluso en un antivirus completo.

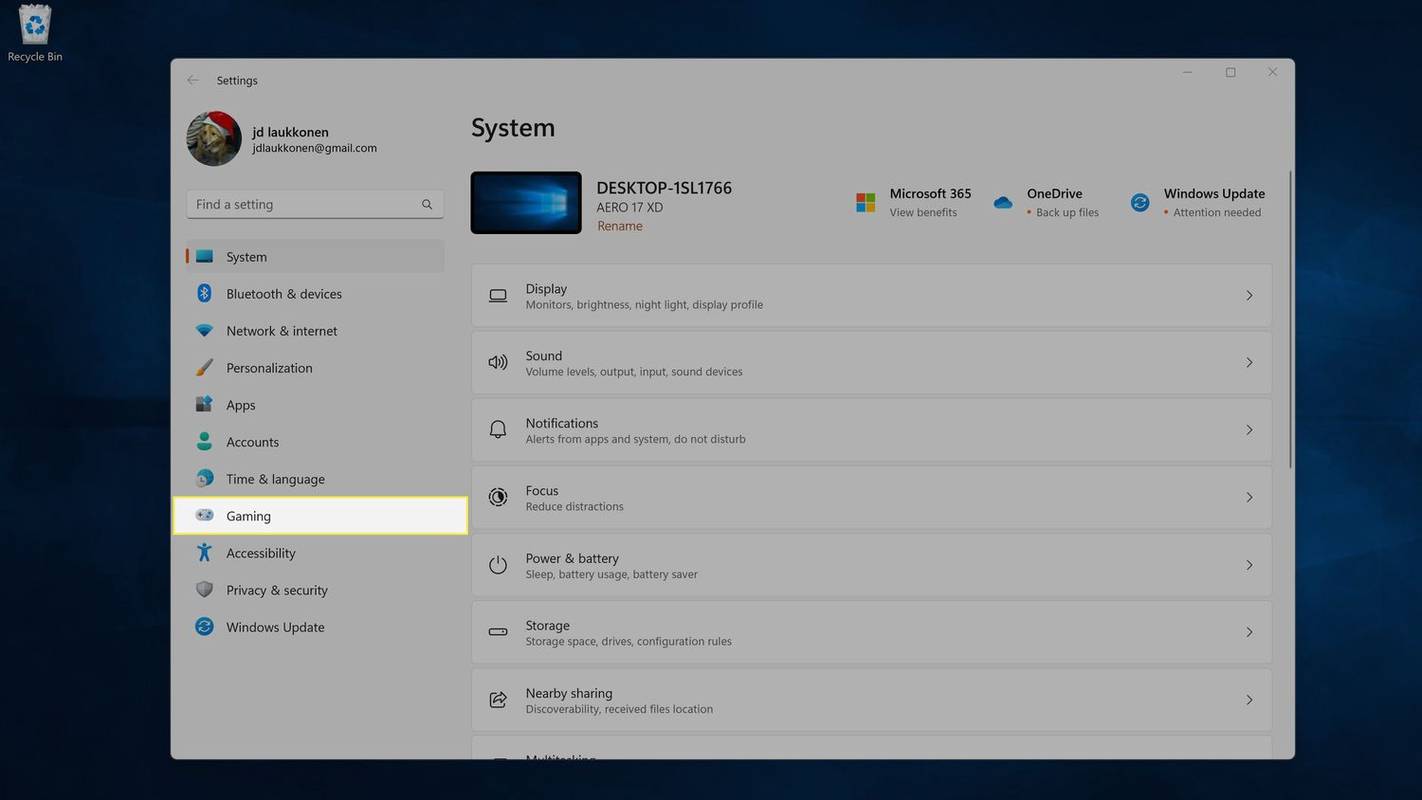

Una opción es utilizar herramientas como el administrador de inicio gratuito Autoruns, que enumera todos los procesos, servicios y tareas que están activos o han estado activos en su PC, incluidos los maliciosos. Se utiliza principalmente para detener procesos no deseados que se ejecutan al inicio, pero también es una herramienta brillante para rastrear elementos misteriosos que no instaló y cuya función no comprende. La mayoría de estos procesos (especialmente el malware oculto) no se mostrarán en el Administrador de tareas, así que ni siquiera se moleste en usarlos.

La principal desventaja de Autoruns es que sus listas son intimidantemente largas. Utilice el menú Opciones para reducirlo poco a poco. Marque Ocultar ubicaciones vacías, luego Ocultar entradas de Microsoft y espere a que la lista se actualice para que solo contenga elementos activos de terceros. Ahora léalo y, si ve algo que no reconoce, haga clic con el botón derecho y seleccione Buscar en línea (o presione Ctrl + M) para ejecutar una búsqueda de Google en su navegador.

Google buscará el nombre completo del archivo asociado con el proceso y ofrecerá enlaces a páginas relevantes en sitios de seguridad como File.net (www.file.net), que revela si ciertos archivos son seguros; Biblioteca de procesos , que explica qué es un proceso y por qué se está ejecutando; y el excelente ¿Debería bloquearlo? . La última versión de Autoruns (v13.51) incorpora la base de datos de verificación de archivos VirusTotal y agrega una opción Check VirusTotal al menú contextual.

Escanee áreas específicas de su PC

La escáner en línea gratuito de la compañía de antivirus Eset no está tan en línea como parece; en realidad, no es una herramienta basada en navegador. Inicialmente nos decepcionó eso, porque las herramientas basadas en navegador tienden a ser más rápidas y fáciles de usar que el software instalable tradicional y, por supuesto, no implican tener que esforzarse por realizar un proceso de instalación.

Pero vale la pena echarle un vistazo a Eset Online Scanner, ya que le permite buscar malware oculto y archivos poco fiables en determinadas carpetas y áreas de su PC, y eso es mucho más rápido que realizar un análisis completo.

Cuando hace clic en 'Ejecutar el escáner en línea de Eset', se abre una segunda ventana que lo invita a descargar ESET Smart Installer. Haga clic en el enlace azul 'esetsmartinstaller_enu.exe', ábralo y luego haga clic en Ejecutar si Windows lo solicita. Marque la casilla 'Condiciones de uso' y luego haga clic en Iniciar.

Durante la configuración, haga clic en 'Habilitar la detección de aplicaciones potencialmente no deseadas', luego abra 'Configuración avanzada' y marque 'Analizar archivos' y 'Analizar en busca de aplicaciones potencialmente inseguras', y deje las otras dos casillas marcadas. Aquí es donde puede seleccionar determinadas carpetas, otros destinos e incluso archivos específicos. La herramienta tiene tecnología anti-sigilo incorporada, lo que significa que puede detectar y limpiar archivos ocultos en carpetas que ni siquiera sabía que estaban allí.

Nuestro principal problema con Eset es su hábito de falsos positivos. Identificó erróneamente nuestras herramientas NirSoft favoritas como maliciosas, y ciertamente no lo son. Entonces, antes de bombardear cualquier archivo que esté marcado como dudoso, ejecútelo a través de VirusTotal en línea para obtener una segunda opinión.

Descubra dónde se esconden los archivos poco fiables

Herramienta portátil gratuita Runscanner analiza todos los archivos, controladores y configuraciones del sistema de inicio de su PC. Al malware le gusta instalar archivos de inicio y dejarlos atrás, por lo que se ejecutan constantemente desde el momento en que arranca su PC.

Después de escanear, la herramienta revela qué archivos no se comportan como deberían, extrayendo información de su base de datos de más de 900,000 archivos de sistema, incluidos archivos EXE, DLL y SYS, precisamente los tipos de archivos que el malware le gusta crear, infectar y / o corromper. y luego dejar atrás.

Para obtener el programa, haga clic en Descargar en la barra de menú superior, luego haga clic en Descargar Freeware y guarde y ejecute el archivo. En la ventana pequeña del programa, se le ofrece la opción de usar el 'modo principiante' o el 'modo experto'; este último le permite realizar cambios en los archivos de Windows que se comportan mal, mientras que el modo principiante no.

Escanee su enrutador en busca de secuestradores

Es posible que no considere que su enrutador sea parte de su computadora, pero es una parte vital de la configuración de su PC, y es un objetivo principal para los ataques de botnet. Es más, es poco probable que revise su enrutador en busca de errores o problemas a menos que su Internet comience a funcionar, por lo que podría ser parte de una botnet maliciosa durante meses o años antes de tener alguna idea al respecto.

La buena noticia es que comprobar la actividad de la botnet en el router es muy fácil y no implica descargar ni instalar ningún software. Haga clic en 'Comenzar ahora' en el Comprobador de enrutadores en línea gratuito de F-Secure y espere unos segundos mientras la herramienta busca actividad maliciosa, como solicitudes de DNS, que no terminan donde se supone que deben ir. Si detecta alguna actividad sospechosa, se le indicará qué hacer a continuación.

Elimina los rootkits que tu antivirus no puede ver

Kaspersky Internet Security 2017 es uno de los productos antivirus más potentes y precisos que el dinero puede comprar. Pero una cosa que no puede hacer es erradicar los rootkits, esos contrabandistas invisibles que piratean su sistema operativo para asegurarse de que permanezcan ocultos. Por lo tanto, nos complació y nos alivió escuchar acerca de Kaspersky TDSSKiller, que se dirige específicamente a los rootkits y no entrará en conflicto con Kaspersky Internet Security o su otra opción de antivirus instalado (solo debe tener instalado un antivirus en segundo plano, o cancelarán efectivamente cada uno de ellos). otro fuera).

TDSSKiller es gratuito y de código abierto, y viene en versiones instalables y portátiles. Primero intentamos descargar el portátil del sitio PortableApps.com, pero esto significó tener que instalar primero la plataforma PortableApps.

Para evitar esta molestia, descargue la 'Versión ZIP' del sitio espejo de descarga segura BleepingComputadora , que también alberga una de nuestras herramientas favoritas de eliminación de basura, AdwCleaner .

BleepingComputer dice que TDSSKiller solo funciona en Windows 8 y versiones anteriores, pero funcionó bien en nuestra PC con Windows 10. Descargue y extraiga el ZIP, luego ejecute el archivo del programa. Primero, llevará unos minutos actualizar sus definiciones de virus. Haga clic en 'Iniciar análisis' para buscar y eliminar rootkits y 'bootkits' que se esconden en su PC.

Espera lo peor

Es muy probable que haya software malicioso en su PC. El último boletín anual de seguridad de Kaspersky dice que el 34,2% de las computadoras fueron afectadas por al menos un ataque de malware el año pasado, pero sospechamos que la cifra real es algo mayor.

La encuesta solo cubrió a los usuarios que ejecutan el antivirus Kaspersky. Junto con Norton Security, Kaspersky supera repetidamente nuestras pruebas antivirus realizadas por nuestro equipo de seguridad en Laboratorios de tecnología Dennis (DTL). Por lo tanto, es probable que la incidencia de malware en las computadoras de esos usuarios sea menor que en las computadoras que ejecutan software menos potente o que no tienen antivirus.

LEER SIGUIENTE : Nuestra guía del mejor software antivirus 2017

Más concretamente, el informe solo incluye el malware detectado. El malware no detectado, por definición, no se puede incluir. Para asegurarme de que no estaba siendo paranoico, le pregunté a DTL si pensaban que había malware en nuestras PC. Esperaba una respuesta complicada que significaba tal vez, pero la respuesta fue definitivamente inequívoca.

Esté atento a las señales tempranas

Si nos perdona, usaremos de nuevo la analogía de la enfermedad. Para cuando esté demasiado enfermo para levantarse de la cama, es posible que algo esté muy mal y sea difícil de tratar. Los primeros signos de infección son mucho más sutiles. Puede que no sean difíciles de ver, pero son difíciles de reconocer por lo que realmente son.

Del mismo modo, para cuando una demanda de ransomware aparece en su pantalla o su software se niega a ejecutarse, el malware se ha apoderado obviamente de su sistema y será difícil de erradicar. Puede ser incluso imposible, a menos que realice la temida instalación limpia. Así que vale la pena aprender los signos menos obvios.

No culpe a su navegador lento en Internet

Si su navegador de repente se ha vuelto dolorosamente lento y propenso a fallas, su primer instinto puede ser levantar el teléfono con su ISP y darles una parte de su mente. Ahórreles su furia, al menos hasta que haya comprobado que la marcha lenta no es causada por algo más siniestro.

Los culpables más probables son las barras de herramientas de terceros y otros programas basura ('programas potencialmente no deseados', una frase demasiado educada) que se engancharon en su PC cuando instaló software gratuito. Pretenden ser algo que no son (como un motor de búsqueda útil) o no revelan completamente algunas de las cosas que van a hacer (como rastrear su actividad de navegación). También reducen la potencia del procesador, impiden que otros programas funcionen correctamente y pueden resultar extremadamente intimidantes.

Kaspersky y algunas otras compañías antivirus no clasifican a los programas basura como malware, pero eso está comenzando a cambiar, con bastante razón. AVG , por ejemplo, habilita la defensa PUP y software espía de forma predeterminada. Esperamos que todas las empresas audiovisuales adopten políticas similares.

Un problema importante con estos cerdos ocultos de los navegadores es que si los elimina, a menudo se regeneran. Esto se debe a que muchos de nosotros usamos herramientas de sincronización para mantener los mismos marcadores y extensiones en nuestras computadoras, laptops y otros dispositivos. Una vez que un archivo PUP se oculta en Chrome Sync, por ejemplo, puede ser imposible eliminarlo a menos que deje de usar Chrome Sync. Créanos, hemos intentado todo lo demás.

Para eliminar las molestas extensiones del navegador, ejecute la herramienta gratuita Auslogics Browser Care. Identifica y elimina extensiones poco fiables de forma automática. Durante la instalación, desmarque 'Ejecutar programa al iniciar Windows'. Este programa no necesita ejecutarse constantemente en segundo plano, y si se ejecuta al inicio, Windows tardará más en iniciarse.

cómo poner linux en una computadora portátil

Descartar otras causas de accidentes

Los bloqueos regulares e inexplicables se encuentran entre los signos obvios de infección de malware, pero también podrían ser causados por controladores defectuosos y otras fallas de hardware.

Para descartar culpables de hardware, comience con la herramienta gratuita Quien se estrelló , que se acaba de actualizar para admitir Windows 10.

Haga clic en Descargar en la parte superior de la página, desplácese hacia abajo hasta 'WhoCrashed 5.51' en Herramientas de análisis de fallos y luego haga clic en 'Descargar edición gratuita para el hogar'. Guarde y ejecute el instalador; no hay basura de la que optar. Haga clic en Analizar para diagnosticar fallas. Además de generar una lista de sospechosos, el programa también le brinda un informe en un lenguaje sencillo que es mucho más informativo que los complicados registros de fallas de Windows.

Si prefiere no instalar software, utilice la versión portátil de la herramienta gratuita de NirSoft BlueScreenView . Le brinda una gran cantidad de información sobre lo que sucedió durante los accidentes y le permite ejecutar una búsqueda instantánea en Google de los errores asociados con ellos. Si los controladores y otras fallas de hardware no parecen estar causando sus fallas, es probable que el malware sea el culpable.

Señales a tener en cuenta ...

- No puede obtener acceso de administrador en su propia PC

- Tus búsquedas en Internet siguen siendo redireccionadas

- Un archivo está dañado inesperadamente o no se abre

- Tus contraseñas han cambiado

- Las personas en su lista de direcciones reciben correos electrónicos no deseados de usted

- Los programas se abren momentáneamente y luego se cierran, por lo que no puede usarlos

- Un archivo ha desaparecido inesperadamente

- Encuentra programas en Todas las aplicaciones (en Windows) o Autoruns que no instaló

- Tu PC sigue conectándose a Internet, incluso cuando no la estás usando

- Tu impresora imprime páginas que no le pediste

- La página de inicio de su navegador cambia y aparecen barras de herramientas adicionales

- Su antivirus y escáneres de malware no se abren ni se ejecutan